烏雲解構P2P平臺漏洞:涉及翼龍貸宜人貸等

- 發佈時間:2015-09-16 10:50:17 來源:東方網 責任編輯:畢曉娟

烏雲解構P2P平臺漏洞

邏輯漏洞各類型佔比

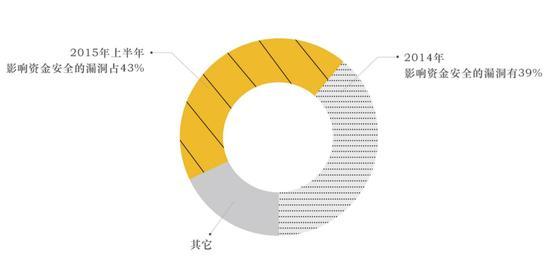

P2P平臺影響資金安全的漏洞佔比

近日烏雲平臺整理了一份關於P2P平臺漏洞的報告,報告顯示,國內多數P2P企業曾存在各種影響資金安全的漏洞,涉及很多知名P2P平臺,如翼龍貸、宜人貸、易貸網以及有利網等。目前,有的漏洞已經修復,有的仍然存在。

根據烏雲漏洞收集平臺的數據顯示,自2014年至今,平臺收到的有關P2P行業漏洞總數為402個,僅2015年上半年就有235個,僅上半年就比去年一年增長了40.7%。

2014年至2015年8月烏雲漏洞報告平臺P2P行業漏洞數量統計顯示,高危漏洞佔56.2%,中危漏洞佔23.4%,低危漏洞佔12.3%,8.1%被廠商忽略。

2014年至今的4201個漏洞中,有可能影響到資金安全的漏洞就佔來漏洞總數量的39%。2015年上半年中,對資金有危害的漏洞就佔了今年P2P漏洞綜述的43%。

在邏輯漏洞中,密碼重置漏洞佔60%;訪問漏洞佔40%,支付漏洞佔16%,其他佔20%。

下面六組案例大部分廠商認同,並且已經修復。其中,密碼重置漏洞非常普遍——

漏洞案例一:

邏輯錯誤或設計缺陷導致的密碼重置漏洞

涉及平臺:搜易貸、翼龍貸、金海貸、和信貸、拍拍貸以及有利網

簡單來説,就是攻擊者拿著自己密碼重置的憑證重置了別的密碼。

比如在翼龍貸的案例中,通過找回密碼,抓包可以看到用戶的郵箱、餘額、手機號、ID等敏感資訊。

此外,利用Email 和 ID,白帽還可以重置用戶的密碼。

在有利網的案例中,由於某個參數設置的過於簡單,且發送請求時無次數限制,可以通過爆破重置任意用戶密碼。

在和信貸的案例中,由於設計缺陷,重置其他用戶的密碼不需要知道用戶郵箱收到的具體URL,可以直接拼湊出重置其他用戶密碼的URL進行密碼重置。

重置密碼這個類型漏洞在P2P平臺比較普遍,包含爆破類型、妙改類型以及需要與人交互類型這三種,似乎“駭客”重置用戶密碼變成一個非常簡單的事情。

用戶的密碼都被重置了,資金還安全嗎?烏雲平臺認為,重置密碼從來都不是一件小事情,作為跟資金相關的金融平臺,密碼不僅是對用戶的一層安全保障,也是自家資金安全的門鎖之一。

烏雲平臺建議開發人員在開發的過程中,應該注意“保證Cookie等可以重置密碼的憑證與用戶之間的對應關係”。

漏洞案例二:

數據庫配置錯誤賬號密碼存泄漏風險

涉及平臺:宜人貸

今年5月,宜信旗下網貸平臺宜人貸某處配置不當可導致數據庫賬號密碼等敏感資訊洩露 ,這是一個因為應用配置錯誤造成的SVN泄漏,從而導致數據庫賬號密碼等敏感資訊泄漏。SVN是Subbersion的簡稱,是一個開放源代碼的版本管理工具。

對於該漏洞,廠商已經修復。並表示,漏洞係研發私自修改NGINX目錄限制導致,已修改,同時禁止研發使用SVN COPY。

漏洞案例三:

設計缺陷導致的登錄邏輯錯誤/影響用戶賬號安全

涉及平臺:宜人貸、翼龍貸

今年5月,宜人貸某處缺陷導致奇葩登錄邏輯、爆破、惡意綁定等缺陷 。也就是説,在宜人貸某處可以免密碼登錄,隨便輸入一個工號就可以登錄。登錄後,可以將未綁定賬號的內部賬號綁到自己的賬戶上,然後等待獎勵分錢。

該漏洞危險等級低,目前已經修復。宜人貸回復稱,此問題為産品設計問題,是已知問題,已經在下期更新中加入進入個人中心時的短信驗證。

在翼龍貸案例中,翼龍貸用戶通過手機客戶端郵件找回密碼,驗證碼明文出現在返回包中。

烏雲平臺認為,涉及到錢的問題再小也不能忽視。尤其是翼龍貸,開發人員在對待安全問題上不夠謹慎,考慮不夠全面。

漏洞案例四:

運維不當導致用戶安全受威脅

涉及平臺:翼龍貸

這是一個OpenSSL心臟滴血漏洞,可以獲取用戶完整的Cookie,間接影響用戶賬戶和資金安全,可以實現無限獲得50元新手紅包。

心臟滴血漏洞2014年4月7日被程式員Sean Cassidy的部落格上被公開到現在,已經有很長一段時間了,而翼龍貸卻沒有打上補丁,造成用戶完整的Cookie泄漏,間接影響用戶賬戶與資金安全。

漏洞案例五:

邏輯錯誤導致無限刷紅包

涉及平臺:有利網

這個漏洞的白帽子給了這樣一個直接的標簽:有利網刷錢漏洞。該漏洞利用了有利網註冊可獲50元紅包和可以任意手機號註冊兩個條件,結合Burp Suite修改相應包的內容,可以實現無限獲得50元的新手紅包。

烏雲平臺認為這漏洞比較難被利用,但是,在金錢的利誘下,麻煩又怕什麼。但是,有利網方面回應,這個漏洞不影響。於是,這個漏洞被忽略了。

漏洞案例六:

任意文件包含影響資金安全

涉及平臺:易貸網

在今年7月,易貸網存在任意文件包含,包含配置文件可以讀到物理路徑,註冊一個用戶上傳圖片,圖片中插入一句話即可getshell,然後可以接觸到十幾萬的用戶數據,當然有用戶賬號密碼這些跟資金相關的敏感數據。

文件包含漏洞是由於在引入文件時,對傳入的文件名沒有經過合理的校驗,或者校驗被繞過,從而操作了預想之外的文件,就可能導致意外的文件泄漏甚至惡意的代碼注入。

針對該漏洞,今年8月易貸網回復稱,因啟用新域名後,老域名切換到測試環境,並臨時關閉Waf防護做滲透測試,現在測試完畢,漏洞早已修復,並已經開啟了WAF防護,目前已不可利用。

烏雲平臺認為,當賬號密碼被洩露,資金就會面臨安全挑戰,因此不能疏忽。

此外,還有兩個漏洞案例沒有引起廠商的注意,已經選擇忽略——

1)安心貸重要功能設計缺陷(影響全站用戶)

手機找回密碼功能存在設計缺陷,可以重置任意用戶的密碼;安心貸已經主動忽略漏洞。

2)808信貸新版更嚴重漏洞二(某業務可Getshell漫遊內網附送SQL注入&心臟滴血)

烏雲官網顯示,白帽多次聯繫808信貸客服,然而對方不理不睬。

根據世界反駭客組織的最新通報,中國P2P平臺已經成為全世界駭客宰割的羔羊,已有多起駭客盜取P2P平臺現金的案例發生,P2P行業資金安全問題不可忽視。