D-Link雲路由存漏洞或洩露網銀密碼 1分鐘攻破

- 發佈時間:2015-04-16 10:36:35 來源:新京報 責任編輯:胡愛善

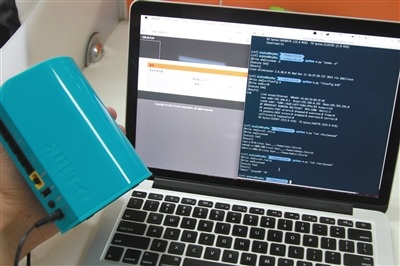

前日,專家演示顯示,最快用時1分鐘便攻破存在漏洞的D-Link路由器後臺。

D-Link雲路由存漏洞可能洩露網銀密碼

涉及17個型號産品;友訊集團在英文官網發佈其中四個型號路由器的補丁,但尚無中文版本

新京報訊 近日,國內安全專家發現友訊集團(D-Link)新産品“雲路由”使用的固件系統中存在漏洞,駭客可輕易攻破路由器後臺,獲取用戶網銀密碼等隱私。漏洞涉及17個型號,預計全球受影響用戶高達300萬。

目前,友訊集團已在其英文官網上公佈存在漏洞的路由器型號,併發布了四個版本路由器的補丁,但該公告尚無中文版本。

最快1分鐘攻破路由器後臺

2月中旬,國內網路安全專家發現多款D-Link路由器存在漏洞,並第一時間提交給廠商。目前,廠家確認該漏洞確實存在。

前日,360安全專家劉健皓現場向記者展示了對存在漏洞的D-Link路由器的攻防試驗。

劉健皓隨機選擇一台打開了路由器web遠端管理功能的路由器,隨後開始編輯指令對該路由器實行定向攻擊,通過不斷修改指令,他很快進入了這臺路由器的後臺。記者計時發現,用時不到5分鐘。此後,經過對路由器後臺文件的不斷搜索,不到30分鐘,劉健皓成功破解了該路由器的密碼。

登錄路由器,在控制面板上,記者很清楚地看到連接到該路由器的包括APPALETV、IPHONE以及XBOX等設備在內的12台電器。

“如果在後臺安裝了針對性的駭客軟體,我們可以輕易地劫持這些連接到路由器的電器的流量,從而分析出銀行賬號密碼等隱私。”劉健皓同時稱,駭客在攻破一台路由器後,再攻擊有同類漏洞的路由器將變得更為簡單。

隨後,劉健皓再次演試。這一次,他現場修改了三個指令,在Enter鍵入的同時,便成功攻入了身旁的一台DIR-817LW,修改另一條指令後,他又成功拿到了這臺路由器的密碼,從攻入後臺到拿到密碼整個耗時不足一分鐘。

可獲取用戶網銀賬號密碼

劉健皓介紹,此次受影響的路由器系列為D-Link新推出的産品雲路由,與傳統路由器相比,雲路由相當於一個小型的家庭控制中心。此次漏洞,駭客只需要向路由器提交幾個“指令”便可以拿到路由器許可權,獲取許可權後,除了可以借此推送廣告、獲取推廣佣金、劫持正常網站到釣魚挂馬網站外,還可以通過獲取用戶的上網流量,解析出用戶的所有上網資訊,獲取用戶的寬頻賬號密碼,網銀、支付寶等賬號密碼。

4月10日,友訊集團曾在其英文官網發佈了英文版本安全公告,詳細公佈了存在漏洞的17款路由器型號及固件版本,目前,官方已經發佈了DIR-890L、DIR-880L、DIR-868L、DIR-860L四個型號路由器的補丁。

不過,昨日,新京報記者在友訊集團中文官網上並未發現這份公告。對此,友訊集團中國區客服證實目前尚無中文版本公告,被問及原因,其表示將向公司反映後給記者答覆。但截至昨晚,記者尚未獲得回復。

- 專家建議

及時升級路由器固件

針對路由器安全漏洞,360網路安全專家劉健皓建議:

1、安裝時應修改路由器初始化(出廠)默認密碼。

2、設置一定強度的無線密碼,守好駭客攻擊的第一道門。

3、在路由器的使用過程中,注意觀察網速是否經常無故變慢、留意是否有廣告彈窗頁面,若出現異常,可初始化路由器(恢復出廠設置)。

4、使用第三方安全測評軟體,定期對路由器的安全狀況進行掃描,發現異常則初始化路由器,重新設置。

5、對於雲路由設備,在打漏洞補丁之前,最好關閉路由器遠端IP訪問,減少後臺被攻擊的風險。

6、多查看路由器版本是否出現更新,關注廠家關於路由器補丁的更新及漏洞修復。

- 連結

17個存漏洞“雲路由”型號

●DAP-1522(B1)

●DIR-629(A1)

●DIR-300(B1)

●DIR-600(B1)

●DIR-815(B1)

●DIR-816L(A1)

●DIR-817LW(B1)

●DIR-818LW(A1)

●DIR-820LW(B1)

●DIR-850L(A1)

●DIR-850L(B1)

●DIR-860L(A1)

●DIR-860L(B1)

●DIR-865L(A1)

●DIR-868L(A1)

●DIR-880L(A1)

●DIR-890L(A1)