API攻擊盛行,如何基於業務基線進行防護

發佈時間:2024-06-19 08:42:52 | 來源:中華網科技 | 作者: | 責任編輯:科學頻道

企業的上雲和數字化轉型,將越來越多的業務運作于網路之上。為適應敏捷開發等新型應用架構,API的使用數量更加普遍並持續增長。企業的應用開發越來越依賴API之間的相互調用,同時通過API傳遞的數據量也隨之迅速增長。

不可避免地,暴露于網路中的企業應用API亦成為惡意攻擊者的目標。近年來,與API攻擊相關的數據洩露事件屢見不鮮,其中不乏企業重要業務數據甚至個人身份數據等敏感資訊,給企業帶來極大的數據安全威脅。

API安全不容樂觀

雖然我們已經發現並且感知到API安全風險,但又不得不面對的是,事實已證明傳統的安全技術並不能有效地阻止API攻擊,企業需要在全新的安全防護方法。

據Gartner的一份預測報告,2022年起API已成為網路攻擊者利用最頻繁的媒介載體之一,而通過攻擊API可以非授權使用企業的各類應用數據,並且由API安全問題引起的數據洩露風險在2024年將翻倍。

頻出的API攻擊事件不斷向我們證明, API治理不當導致的攻擊、欺詐以及數據洩露風險正在對企業的構成新的安全挑戰。同時,在AI技術的發展,被濫用的AI讓攻擊手段越來越自動化甚至智慧化, API攻擊更快、更準確,API面臨的威脅越來越複雜化。

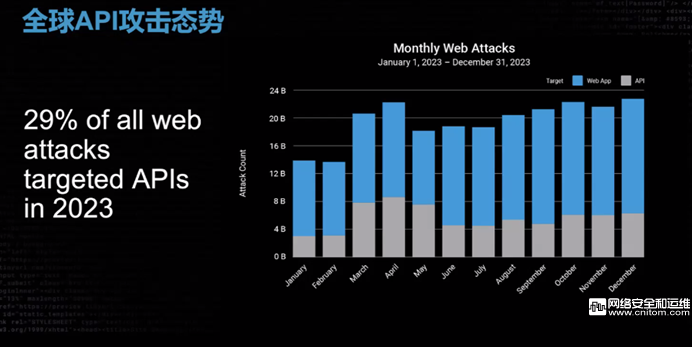

Akamai最新發佈的《潛伏在陰影之中:攻擊趨勢揭示了 API威脅》報告證實,API在Web攻擊裏面所佔的比例越來越高,2023年在所有的Web攻擊類型裏面針對API的攻擊佔了將近30%。

Akamai北亞區技術總監劉燁

Akamai北亞區技術總監劉燁表示,這個比例可能還會繼續增高,因為越來越多的流量也會變成這種API的流量,比如很多原生的手機應用跟數據中心之間都會通過API做數據傳輸。

針對於API的攻擊方法和攻擊向量非常多樣化,這對於企業來説要保護應用API的難度大大增加,因為要考慮的方面非常多,劉燁解釋道:API防禦可能會面臨更大的挑戰。企業要找到業務邏輯可能會出現的漏洞,然後去降低風險,降低企業遭受攻擊所造成的損失。

基於業務場景攻防

正如劉燁所述,與傳統Web應用的防護不同,API的安全防護要求更為廣泛,往往是深入到業務邏輯中,並且涉及到多個環節,對任何環節的監測不足都會影響到整體的安全防護效果。

企業如何著手做API防護?劉燁特別建議要重點考慮三個方面的問題。

第一,可視性。企業應該給予API足夠的可視性。比如對於一些API介面的開發過程,開發人員通過這個介面在開發、測試、上線的時候會更容易取得某些數據,但是當開發者離開以後,這些介面是不是仍然存在,其實不一定有完整的審計,也不一定有安全開發合規性流程。這種情況下,當這些API推到網際網路以後就可能不具備足夠的可視性。

第二,漏洞風險。企業要了解上線的應用裏,易遭受攻擊的風險點到底有哪些,會不會出現一些已知的漏洞等等。這就要求企業要遵循最佳實踐去開發,最大化減少漏洞的出現,從而減少風險點。

第三,業務邏輯。API攻擊的變化多樣不是針對於應用本身的,而是針對業務邏輯的。因為這種針對業務邏輯的攻擊,可能獲取更具價值的東西。所以在業務邏輯方面,企業需要建立在不同業務場景下産生的基線,然後確定哪些是異常情況。

劉燁繼續解釋道:所有的業務場景可以分為幾個部分,首先是API的隱患,如果是注入類型的隱患,它與業務場景關係不大,但與API的開發技術相關。當使用標準技術或實施方法,遵循軟體開發流程時,我們應確保在這個過程中減少漏洞。

跟業務場景相關隱患的是從技術上看是沒有問題的、合乎邏輯的,但是從業務上來看就是有問題的,比如過度收集用戶數據可能與業務場景相關。

不同業務場景有很多不同防護重點。例如,在金融行業,對信用卡使用和交易安全防護的要求可能與社交媒體完全不同。在社交媒體中,用戶資訊可能是防護重點,而在金融行業中,賬戶資金安全可能更為重要。因此,在不同業務場景下,按照業務邏輯,實施有效的保護措施非常重要。

對企業更重要的是根據業務場景建立自己的模型和基線,然後判斷是否存在針對特定業務場景的攻擊。因此,可以分為兩部分:首先是針對傳統注入類型攻擊的防護,這與API開發技術密切相關。通過開發最佳實踐,安全産品和服務,可以大大幫助用戶解決安全隱患。

對於基於漏洞的滲透,劉燁認為可以通過這六步方法,幫助用戶提高API安全防護水準,減少潛在漏洞對系統的滲透。

首先,記錄API中的所有相關日誌。例如,Akamai API Security産品利用大量離線分析和基於API訪問日誌的建模來建立基準。

第二,是要了解所有API的端點,這被稱為“API發現”,這一點非常重要。許多API的問題可能源於在開發過程中留下的介面,這些介面可能僅供內部調用或用於部門間協作。

第三,是進行風險審計,需要確定哪些記錄是敏感的,並建立審計方案來審查這些風險並建立基線。

第四,建立基線後進行行為檢測,當用戶違反了應用邏輯時,應能識別出該用戶。

第五,響應,一旦識別出問題,需要給出防護措施的指導,如限制或中斷用戶訪問。

第六,事後分析,需要調整模型以應對可能的風險和惡意攻擊,這有助於優化整體策略。

API的安全防護已成為企業數據安全的重要關注點,如何確保API交互過程中保護數據數據的完整性、機密性和可用性,將會是未來一段時間內企業與專業安全提供商要共同面對的問題。