5月13日消息,針對全球爆發的Wannacry(永恒之藍)勒索蠕蟲攻擊,360安全監測與響應中心對此事件的風險評級為危急。威脅情報中心顯示,截至5月13日19:00,國內有28388個機構被感染,其中江蘇為受災最嚴重地區。

病毒覆蓋國內幾乎所有地區

5月12日開始,WannaCrypt(永恒之藍)勒索蠕蟲突然爆發,影響遍及全球近百國家,包括英國醫療系統、快遞公司FedEx、俄羅斯電信公司Megafon都成為受害者,我國的校園網和多家能源企業、政府機構也中招,被勒索支付高額贖金才能解密恢復文件,對重要數據造成嚴重損失,全球超10萬台機器被感染。

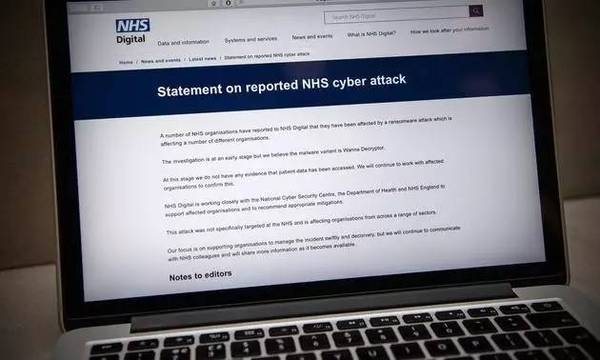

網路配圖

360威脅情報中心顯示,截至到當天下午19:00,國內有28388個機構被“永恒之藍”勒索蠕蟲感染,覆蓋了國內幾乎所有地區。在受影響的地區中,江蘇、浙江、廣東、江西、上海、山東、北京和廣西排名前八位。

建議大型機構集中管控統一管理

據360安全監測與響應中心的專家介紹,大型機構具有網路龐大、接入方式複雜、設備數量眾多、敏感數據多、業務連續性要求高等特點,尤其是生産系統的可用性和可靠性要求極高,出現安全事件的負面影響很大。為切實避免“永恒之藍”勒索蠕蟲對業務系統和辦公終端帶來影響,建議通過集中管控的方式對防護策略進行統一下發和管理。

而對於普通用戶,360首席安全工程師鄭文彬向新浪科技表示,目前恢復文件除了交贖金外暫無其他辦法,如果文件特別重要,可以嘗試交贖金,以免過期被“撕票”,但此舉無法得到保障。選擇等待也有希望,待全球安全專家破解駭客的加密演算法。

針對大型機構的攻擊防範舉措

1,首先應該確認影響範圍,確保Win7及以上版本的系統安裝MS17-010補丁。Win7以下的Windows XP/2003關閉SMB服務。

2,建議應從DMZ非軍事化隔離區、生産區域、辦公區域、網際網路邊界的網路和終端層面全面做好緊急抑制工作。

英國研究人員找到隱藏開關 阻止勒索軟體進一步傳播

北京時間5月13日下午消息,據英國《衛報》報道,一名“意外的英雄”已發現,如何阻止勒索病毒WannaCry在全球範圍內的傳播。他花了幾美元去註冊隱藏在WannaCry中的一個域名。

此次勒索病毒事件給聯邦快遞和西班牙電信等大公司,以及英國國家醫療服務體系(NHS)造成了嚴重影響。NHS多家醫院的運營已暫停,X光機無法使用,檢測報告和患者醫療記錄無法獲取,而電話也難以接通。

在資訊安全公司Proofpoint的達裏恩·哈斯(Darien Huss)的幫助下,Twitter上自稱@malwaretechblog的英國資訊安全研究員發現了隱藏在WannaCry中的一個“刪除開關”。

這一開關被編碼在WannaCry之中。如果惡意軟體的製造者希望停止其傳播,那麼就可以激活開關。根據開關機制,惡意軟體會向長域名發送請求,如果請求得到響應,表明該域名已經上線,那麼刪除開關就會生效,惡意軟體就將停止傳播。

這名研究員表示:“我發現這個域名沒有註冊,我的想法是,‘我可以去試試看。’”購買這個域名花了他10.69美元的費用。在上線後,該域名收到了每秒數千次的連接請求。

Proofpoint的瑞安·卡萊姆伯(Ryan Kalember)表示:“他們獲得了今天意外的英雄獎勵。他們沒有意識到,這對延緩勒索病毒的傳播起到了巨大的作用。”

他表示,@malwaretechblog註冊該域名的時間已經太晚,無法給歐洲和亞洲帶來太大幫助。在這些地區,許多機構都受到了影響。不過,這給美國用戶爭取到了時間,使他們可以緊急給系統打補丁,避免感染病毒。

對於已被勒索病毒感染的電腦,這一刪除開關無法起到幫助。此外也很有可能,攜帶其他類型刪除開關的惡意軟體仍在繼續傳播。

駭客已收到23筆比特幣支付 總數僅4.26個比特幣

5月13日下午消息,5月12日晚,全球爆發了一次大規模的勒索軟體事件,並且這一事件還在繼續。

本週五,NHS機構的IT系統彈出消息,要求用戶支付贖金。有截圖顯示,攻擊者要求用戶支付“價值300美元的比特幣”,並將比特幣轉入特定的線上錢包地址。

按照攻擊者留下的地址在區塊鏈網路查詢,發現截至發稿,駭客已收到23筆支付,但總數只有4.26個比特幣。

根據Bitfinex網站的的數據顯示,目前的比特幣國際價格為1789.5美元,以此計算,這些比特幣價值7623美元。

駭客為什麼要收比特幣?那要從比特幣自身的匿名性説起,它的特點是加密並分佈存儲在網路上。一方面,駭客索要比特幣能夠很好地隱匿身份,不便於警方追蹤;另一方面,比特幣自誕生以來價格便水漲船高,本週甚至超過1800美元。

據跟蹤分析這個蠕蟲及傳播的多位專家表示,這可能是同類中危害程度空前的攻擊之一。一位以MalwareTech之名發推文、寫部落格的安全研究人員告訴The Intercept:“我從未見過危害程度這麼大的勒索軟體攻擊”,“我記得上一個危害程度這麼大的蠕蟲就是Conficker。”Conficker是一種臭名昭著的Windows蠕蟲,2008年首次被發現,它後來感染了近200個國家的900多萬台電腦。The Intercept詳細描述如下:

今天的WannaCry攻擊似乎利用了代號為“永恒之藍”(ETERNALBLUE)的NSA漏洞,這個軟體武器讓這家間諜機構的駭客得以侵入數百萬台Windows電腦中的任何一台,原因就在於某些版本的Windows實施一種通常用來共用文件、列印的網路協議存在一個缺陷,而NSA的駭客正是鑽了這個空子。儘管微軟在3月份的軟體更新版中修復了“永恒之藍”安全漏洞,但是這方面提供的安全有賴於電腦用戶給系統打上最近的更新版,確保版本最新。很顯然,與往常一樣,許多人(包括政府的人員)並沒有安裝更新版。之前,知道只有NSA的敵人才需要擔心“永恒之藍”被用來對付他們,這多少讓人獲得安慰。可是從這家間諜機構在去年夏天對自己的漏洞工具失去控制那一刻起,就沒有這樣的保障了,人人自危。

今天完全表明瞭政府駭客無法牢牢保管虛擬武器後到底會有什麼樣的後果。

正如上個月跟蹤洩露的NSA工具的安全研究人員馬修·希基(Matthew Hickey)所説:“我實際上感到驚訝的是,這種性質的武器化惡意軟體居然沒有早一點傳播開來。”

微軟髮布了聲明,證實了這個安全漏洞的狀況

今天我們的工程師增添了檢測和保護機制,專門對付名為Ransom:Win32.WannaCrypt的新惡意軟體。

3月份,我們發佈了一個安全更新版,提供了對付這個潛在攻擊的額外保護。

運作我們的免費反病毒軟體、啟用了Windows更新功能的那些人受到保護。我們正與客戶合作,提供額外的幫助。

安全公司卡巴斯基實驗室在過去的10個小時已發現了45000多次攻擊。據卡巴斯基實驗室聲稱,全球99個國家已受到了影響,受害者的數量仍在上升。據安全公司Avast聲稱,它在全球範圍檢測到了75000多次攻擊,補充道“正迅速大範圍傳播開來。”